உங்கள் கம்ப்யூட்டர் வழக்கத்திற்கு மாறாக மெதுவாக இயங்குவதற்குப் பல காரணங்கள் உள்ளன. அவற்றில் ஒன்று, கம்ப்யூட்டர் ஸ்டார்ட் ஆகும் போது பல புரோகிராம்கள் இயக்கப்பட்டு, பின்னணியில் இயங்கி இருப்பதுதான். இந்த புரோகிராம்களை நீங்கள் இன்ஸ்டால் செய்திருக்கலாம்; அல்லது கம்ப்யூட்டரைத் தந்த நிறுவனம், தானே சில புரோகிராம்களை இன்ஸ்டால் செய்து அனுப்பியிருக்கலாம்.

எம்.எஸ்.கான்பிக் மூலம் தேவையற்றதை எல்லாம் நீக்கிவிட்டேனே என்று நீங்கள் கூறலாம். நீங்கள் அறியாமலேயே சில புரோகிராம்கள் ஸ்டார்ட் அப்பில் தொடங்கி ராம் மெமரியை நிரப்பலாம். நீங்கள் நீக்கிய சில புரோகிராம்கள், மீண்டும் ஸ்டார்ட் ஆகும் போது, இயங்கி பின்னணியில் இருக்கலாம்.

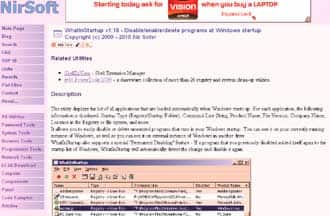

அப்படியானால் இதற்கு என்னதான் வழி என்று கேட்கிறீர்களா? ஸ்டார்ட் அப் ஆகும்போது என்ன என்ன புரோகிராம்கள் இயங்கி நிற்கின்றன என ஒன்றுவிடாமல் அறிய என்ன செய்யலாம்? என்று யோசிக்கிறீர்களா? WhatInStartup என்ற இலவச புரோகிராம் இதற்கானத் தீர்வினைத் தருகிறது. இதனை கீழே தந்துள்ள முகவரியில் உள்ள தளத்திலிருந்து இலவசமாக இறக்கி இன்ஸ்டால் செய்து கொள்ளலாம். மேற்படி தளத்திலிருந்து இது ஒரு ஸிப் பைலாகக் கிடைக்கிறது. இதனை விரித்துப் பதிந்து கொள்ளலாம்.

இதனை இயக்கினால் என்ன என்ன அப்ளிகேஷன் புரோகிராம்கள் ஸ்டார்ட் அப் சமயத்தில் இயங்கி நிற்கின்றன என்று பட்டியலிட்டு காட்டுகிறது. ஒவ்வொரு புரோகிராமும் இயங்கும் தன்மை, கட்டளை சொற்கள், புரோகிராமின் பெயர், பைல் உருவாக்கப்பட்ட நாள், மாற்றம் ஏற்படுத்தப்பட்ட நாள், அந்த புரோகிராம் குறித்து ரெஜிஸ்ட்ரியில் உள்ள வரிகள் ஆகியவை காட்டப்படுகின்றன. எனவே இந்த புரோகிராம்களை இயங்கும்படி வைக்கலாம்; தற்காலிகமாக நிறுத்தி வைக்கலாம்; மொத்தமாக நீக்கிவிடலாம்.

ஏற்கனவே அழித்த பைல், தற்போது மீண்டும் ஸ்டார்ட் அப்பில் இயங்கும் வகையில் உயிர்ப்பித்து வருகிறது என்றால், இந்த WhatInStartup மூலம் அதனை நிரந்தரமாக நீக்கிவிடலாம். இந்த புரோகிராமினை ஒரு யு.எஸ்.பி. பிளாஷ் டிரைவில் வைத்து இயக்கலாம். இந்த புரோகிராம் கிடைக்கும் தளத்தில் எப்படி பிளாஷ் டிரைவில் வைத்து இயக்கலாம் என்பதற்கான குறிப்புகள் தரப்பட்டுள்ளன.

இந்த புரோகிராம் கிடைக்கும் தள முகவரி: http://www.nirsoft.net/utils/what_run_in_startup.html

பேட்ச் பைல் வெளியானது

கூகுள் நிறுவன சீன சர்வர்களில் ஹேக்கர்கள் புகுந்து மெயில்களைத் திருடியதால் ஏற்பட்ட உலகளாவிய பரபரப்பில், மைக்ரோசாப்ட் உடனடியாக விழித்துக் கொண்டு, அதற்கான பேட்ச் பைலை சென்ற ஜனவரி 21ல் வெளியிட்டுள்ளது. இந்த பேட்ச் பைலுடன் வேறு சில உண்மைகளும் வெளிவந்து நம்மை அட! அப்படியா!! என வியக்க வைக்கின்றன.

ஹேக்கர்கள் எளிதாகக் கண்டறிந்து, பயன்படுத்திக் கொண்ட இன்டர்நெட் எக்ஸ்புளோரர் தொகுப்பில் உள்ள பிழை குறித்து, ஏற்கனவே மைக்ரோசாப்ட் நிறுவனத்திற்குத் தெரியும் என்பது வெளியாகியுள்ளது. சென்ற ஆண்டு ஆகஸ்ட் மாதமே இந்த மோசமான பிழை ஒன்று இருப்பதாக இஸ்ரேலிய இன்டர்நெட் பாதுகாப்பு அமைப்பு அறிவித்திருந்தது. இதனை செப்டம்பர் மாதத்தில் மைக்ரோசாப்ட் நிறுவனத்தின் உறுதி செய்ததாக மைக்ரோசாப்ட் நிறுவனத்தின் பாதுகாப்பு மைய நிர்வாகி ஜெர்ரி கூறியிருக்கிறார்.

செப்டம்பரில் உறுதி செய்த பிழைக்கு உடனே தீர்வு கண்டிருந்தால், சீன கூகுள் பிரச்னையைத் தவிர்த்திருக்கலாம். ஆனால் மைக்ரோசாப்ட் இது ஒன்றும் வருந்தத்தக்க தாமதம் இல்லை என்றும் கூறி உள்ளது. பொதுவாக பிழை ஒன்றினைத் தீர்க்க இந்த கால அளவினை மைக்ரோசாப்ட் எடுத்துக் கொள்ளும் என்றும் தெரிவிக்கப்பட்டுள்ளது. ஏனென்றால் பிழை ஒன்று இருப்பதாக ஹேக்கர்கள் அறிந்தாலும், அதனைப் பயன்படுத்திக் கொள்ள அவர்கள் வழி கண்டறிய பல வாரங்கள் ஆகும் என்றும் மைக்ரோசாப்ட் கருத்து தெரிவித்துள்ளது. எனவே தான் பிழையைச் சரி செய்திட மைக்ரோசாப்ட் நிதானமான ஒரு கால அளவை எடுத்துக் கொண்டு செயல்படுகிறது.

ஆனால் இந்த முறை ஹேக்கர்கள் முந்திக்கொண்டனர். மைக்ரோசாப்ட்டின் தொழில் நுட்ப நிர்வாகம் மெத்தனமாக இருந்துவிட்டது. விளைவு இன்டர்நெட் உலகில், இரண்டு பெரிய சக்திகளுக்கிடையே உறவில் விரிசல்.

உங்கள் கம்ப்யூட்டரில் நீங்கள் ஆட்டோமேடிக் அப்டேட் வைத்திருந்தால், இந்த பேட்ச் பைல் தானாக இறங்கி இன்ஸ்டால் ஆகியிருக்கும். நீங்களாக இதனை டவுண்லோட் செய்து இன்ஸ்டால் செய்திடக் கீழ்க்காணும் தளத்தினை அணுகவும்http://www.update.microsoft.com/windowsupdate/v6/thanks.aspx?ln=en&&thankspage=5

இதில் இன்னொரு சிக்கலும் உள்ளது. இந்த பேட்ச் பைலை இறக்கிப் பதிய, உங்கள் கம்ப்யூட்டரில் இன்டர்நெட் எக்ஸ்புளோரர் பதிப்பு 5 அல்லது அதற்குப் பிந்தையது இயங்கிக் கொண்டிருக்க வேண்டும்.

பிற பிரவுசர்களின் மூலம் டவுண்லோட் செய்திட முயன்றால் நீங்கள் செல்ல வேண்டிய முகவரி:http://go.microsoft.com /fwlink/?linkid=10678 அல்லது தானாக அப்டேட் செய்திடும் வசதியை இயக்கி வைத்திருக்க வேண்டும்

source:dinamaalr

--

www.thamilislam.co.cc

No comments:

Post a Comment